Интернет-розыск кибермошенников (презентация)

- Written by Игорь Бедеров CABIS | Деловая Разведка

- Published in Информационная

В пятницу 22 апреля 2016 года в Islande Hotel, Рига, ул. Кипсалас 2 прошла традиционная конференция “ОБЩЕСТВО. ЧЕЛОВЕК. БЕЗОПАСНОСТЬ. 2016”, основной темой которой является: "Безопасность и правопорядок в условиях геополитических рисков". В работе конференции прняли участие ученые, юристы, адвокаты, руководители правоохранительных учреждений, специалисты по вопросам безопасности, частные детективы, журналисты, политики из Латвии, Эстонии, Литвы, Польши, России, Израиля, Финляндии, Казахстана и др. стран. Свою презентацию на конференции представил и проект CABIS | Деловая Разведка.

За 2014 год МВД зарегистрировало в России 11 000 компьютерных преступлений, сообщает ТАСС со ссылкой на заявление начальника Бюро специальных технических мероприятий МВД России Алексея Мошкова. "В 2013 году кражи и мошенничества составляли 30% от всех зарегистрированных преступлений в информационной сфере, выступая безусловным лидером в данной категории. В прошлом году их доля составила уже 41%, причем если количество зарегистрированных мошенничеств изменилось не сильно, то число краж увеличилось в два раза", - сказал он.

За 2015 год статистика МВД не сильно изменилась. В связи с дальнейшим расширением доли преступлений, совершенных при использовании информационных технологий, полиция констатировала рост преступлений мошеннического характера (на 25%), а также террористического и экстремистского характера (на 36%).

ПОЧЕМУ ПРОИСХОДИТ РОСТ ПРЕСТУПЛЕНИЙ, СВЯЗАННЫХ С ИТ?

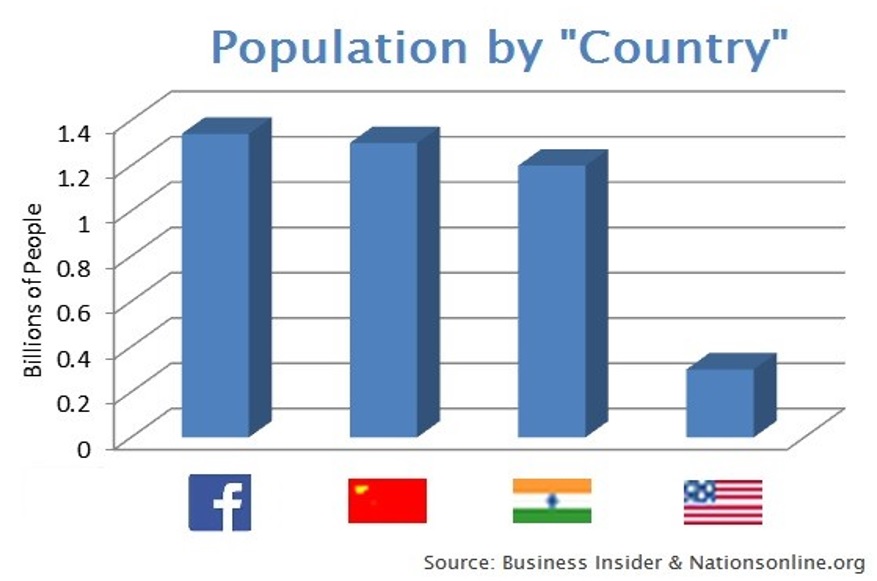

Тому есть целый ряд причин. Во-первых, значительный рост популярности ИТ технологий в бизнесе и частной жизни. Вы удивитесь, но в настоящее время самой крупной (по количеству "населения") страной в мире уже не является Китай. Первую позицию давно уже занял Facebook, количество пользователей которого превысило 1,6 млрд. человек.

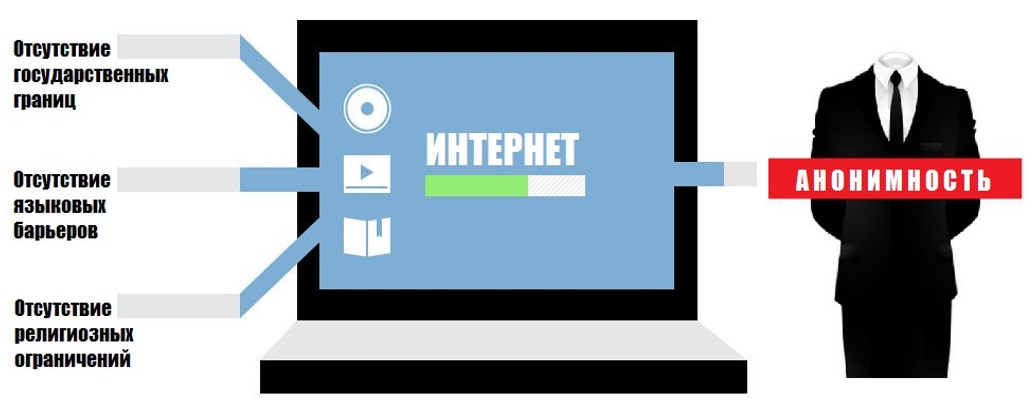

Более того, пользователи интернет - это самая молодая, активная и перспективная часть населения. Во-вторых, интернет-технологии сняли часть ограничений для ведения бизнеса и коммуникации между людьми. Естественно, в интернете же нет государственных границ, этических и религиозных догматов, языковых или расовых барьеров. В этом плане сетевое сообщество представляется обществом равных. Но только на первый взгляд.

В-третьих, становление информационного общества диктует нам новые правила ведения бизнеса и жизнедеятельности. Отныне основой ценностью является информация, а не средства производства. Тот, кто владеет информацией, может диктовать свою волю миру, назначать цены и условия игры. Наконец, в-четвертых, появилось большое число людей, которые эффективно владеют современными технологиями, умеют управлять информационными массивами и используют свои знания исключительно в целях недобросовестного обогащения или разжигания розни.

К ЧЕМУ ЭТО ПРИВОДИТ?

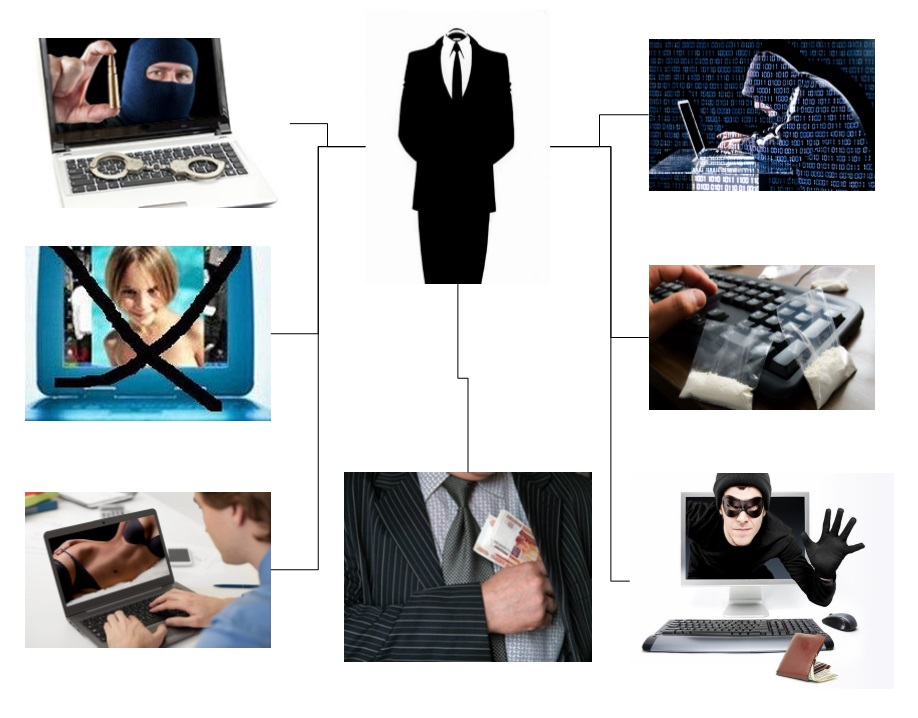

Все названное выше приводит к тому, что на фоне относительного уменьшения доли обычных видов преступлений, происходит рост преступлений, совершаемых с использованием информационных технологий. ИТ используются для сокрытия реальных личностей злоумышленников, их местоположения, действительного статуса, введения в заблуждение других людей, распространения запрещенных товаров и коммуникации. Все это происходит на фоне относительно медленного развития правоохранительных систем, подготовки кадров и законодательной базы именно в области информационных технологий.

Если попробовать назвать те криминальные сферы, в которых информационные технологии "правят бал" уже сегодня и будут развиваться в ближайшем будущем, то мы можем говорить о преступлениях в сфере нравственности (распространение порнографии, педофилия), хакинг (взлом электронных и компьютерных систем), инсайд (кража и распространения конфиденциальной информации), наркоторговля (а также торговля оружием, санкционными товарам, "живым товаром"), мошенничество (завладение чужими денежными средствами или имуществом), экстремизм (разжигание национальной, религиозной или иной разни, распространение иной порочащей информации).

ЧТО С ЭТИМ ВСЕМ ДЕЛАТЬ?

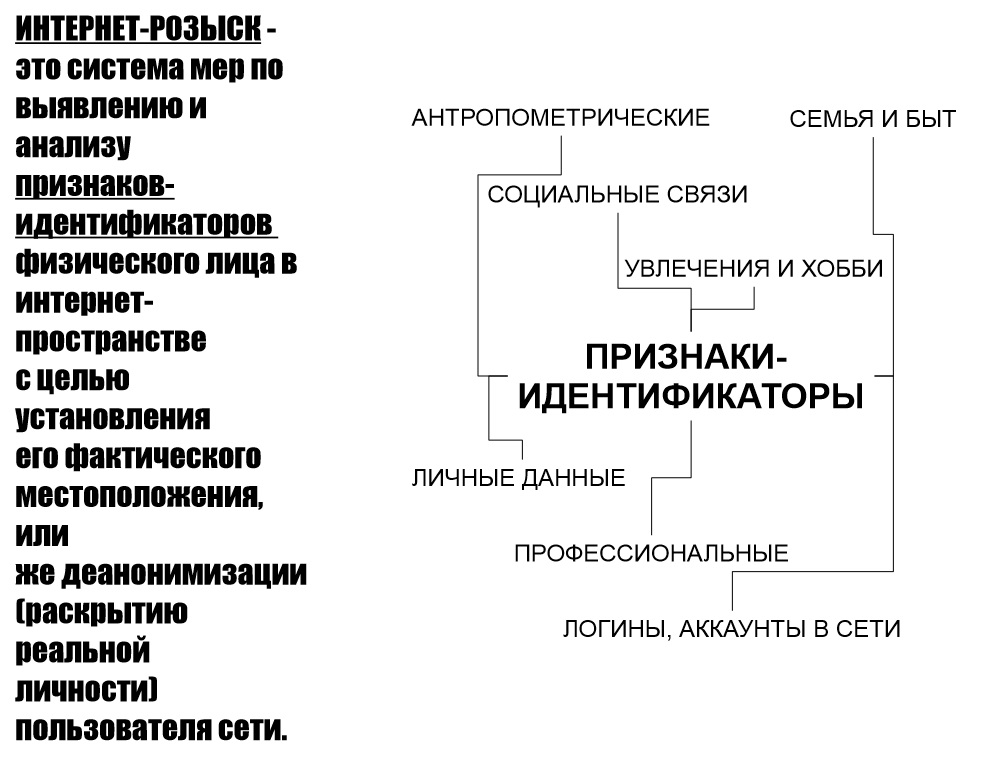

Достаточно простым, законным и доступным средством по противодействию развитию преступлений, совершаемых при помощи ИТ, являются методы по деанонимизации (т.е. раскрытию реальной личности) пользователя сети и установлению его текущего местоположения или перемещений посредством выявления и анализа признаков-идентификаторов физического лица (личные, профессиональные, антропометрические, сетевые, социальные и иные данные) в сети. Машина не может совершать преступления. Преступником может быть только человек. Так и нашу работу можно описать примерно, как нахождение "человеческого фактора" или розыск через интернет. Интернет-розыск.

Соблюдение законности в интернет-розыске основано на том, что для анализа используются только общедоступные и открытые источники информации. При работе с персональными данными, интернет-розыск применяется в рамках законных действий полиции или при наличии согласия субъекта персональных данных на их обработку. При этом существует запрет на распространение данной информации третьим лицам.

Для анализа собранной информации используются только неотъемлемы от природы возможности человеческого существа, такие как наблюдение, общение, сбор образцов, дедукция, индукция и иные). В качестве доказательно базы используются открытые государственные массивы данных, нотариально заверенные копии интернет-страниц или архивные копии страниц интернета. Таким образом достигается возможность для использования доказательств, добытых с помощью интернет-розыска в судебном процессе.

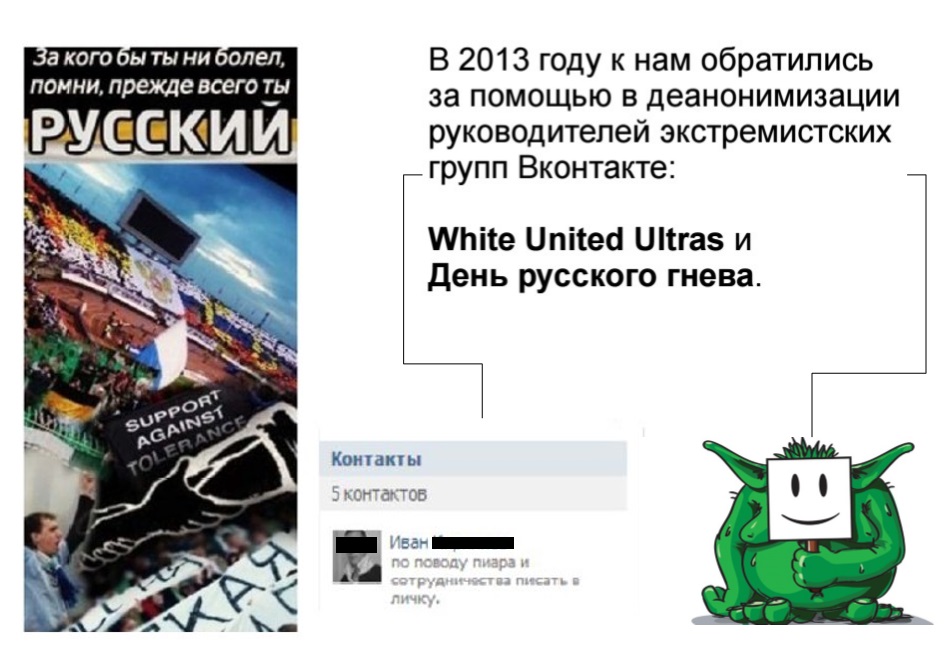

КЕЙС №1 - Operation "ЭКСТРЕМИСТЫ"

В 2013 году сотрудники одной из спецслужб обратились к нам для помощи в деанонимизации администраторов ряда экстремистских групп в социальной сети ВКонтакте. В ходе работы мы смогли установить профили администраторов в соцсети.

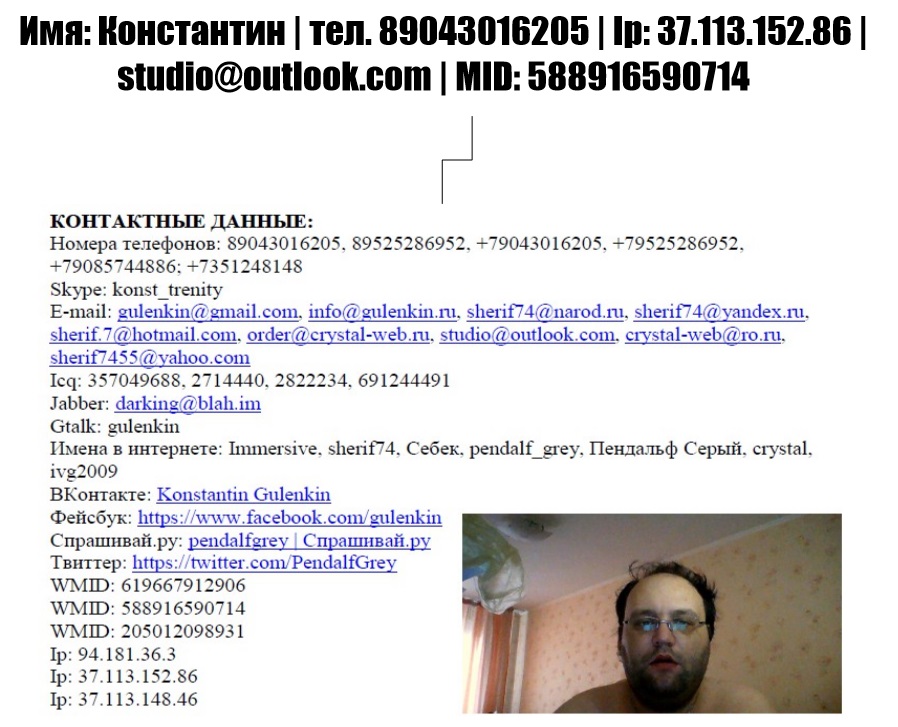

Далее, анализ данных, содержащихся в профилях, позволил нам собрать и перепроверить данные о том, что действительным организатором и администратором групп является одно и то же лицо, поскольку оно пользовалось одним IP-адресом для входа в оба аккаунта. В фотоархиве мы выявили данные автомашины, на которой передвигалось проверяемое лицо, установили ГЕО-привязку к месту жительства данного лица и его точное имя.

Также анализ данных позволил своевременно выявить и предотвратить готовившуюся экстремистскую акцию у станции метро Международная.

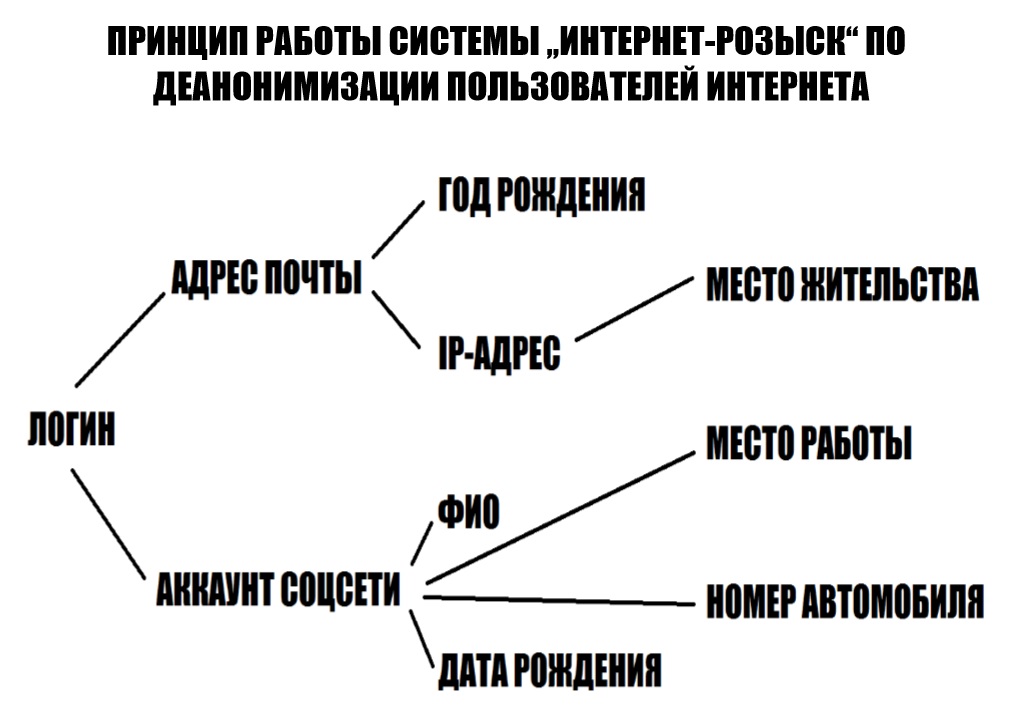

КАК РАБОТАЕТ РОЗЫСК ЧЕРЕЗ ИНТЕРНЕТ?

Принцип работы интернет-розыска основан на поиске признаков-идентификаторов пользователя в интернет-пространстве с целью его деанонимизации. В числе признаков-идентификаторов можно назвать следующие: логины, пароли, адреса, ссылки, профили, ФИО, дата рождения, данные документов, интересы, антропометрические данные, окружение, социальные и сетевая активность, метаданные документов, геометки и многое другое.

Сопоставление и перепроверка данных признаков и позволяет в конечном итоге установить реальную личность пользователя интернета.

В приведенном выше примере показано то, как при помощи интернет-розыска возможно установить все данные об онлайн-активности пользователя интернета по нескольким сетевым идентификаторам (имя, телефон, почта, ip, интернет-кошелек).

КАК ВЫЯВИТЬ МЕСТОПОЛОЖЕНИЕ ПОЛЬЗОВАТЕЛЯ СЕТИ?

Вторым, после деанонимизации, требованием к интернет-розыску кибермошенников явилось установление их текущего местоположения или перемещений в прошлом. Анализ сетевой активности пользователей также позволяет это сделать при помощи нескольких простых приемов, которые может взять на вооружение любая служба безопасности.

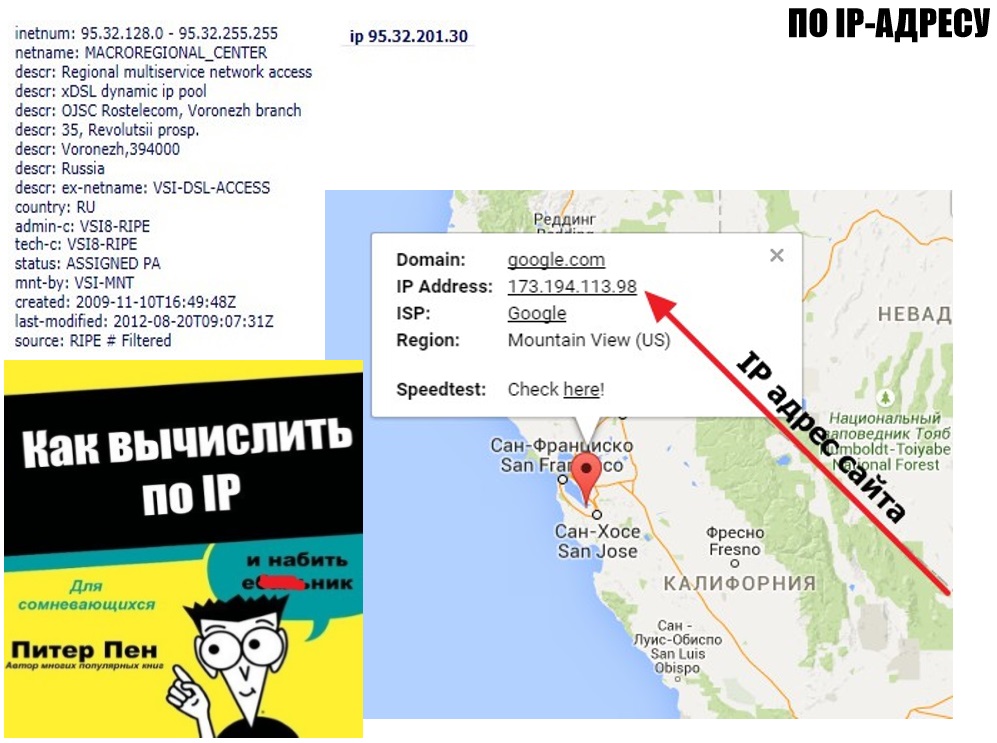

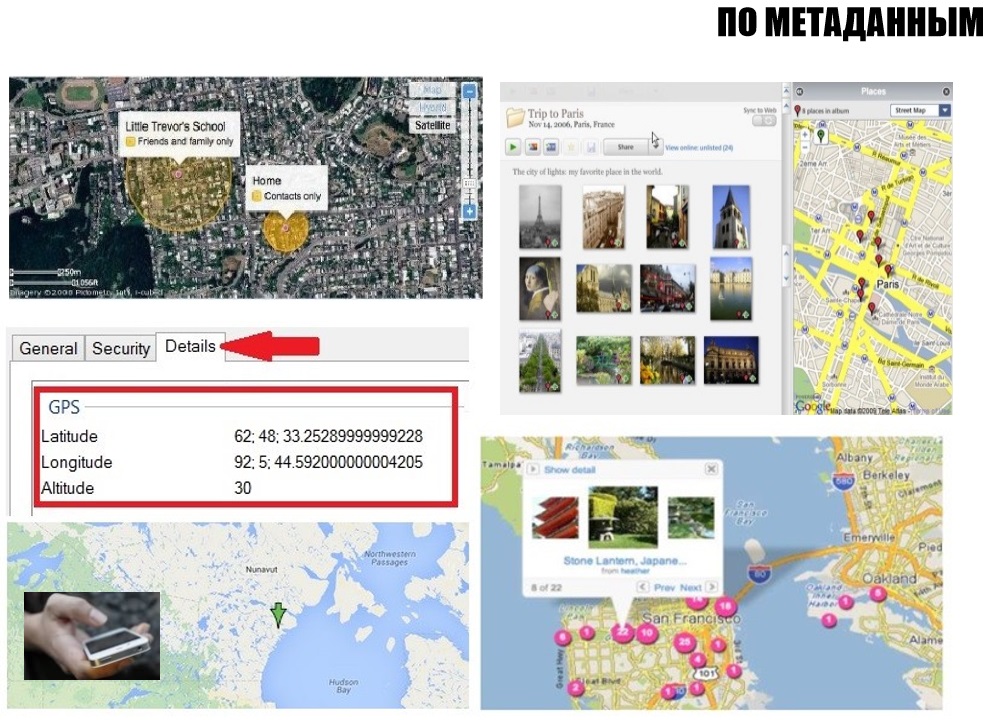

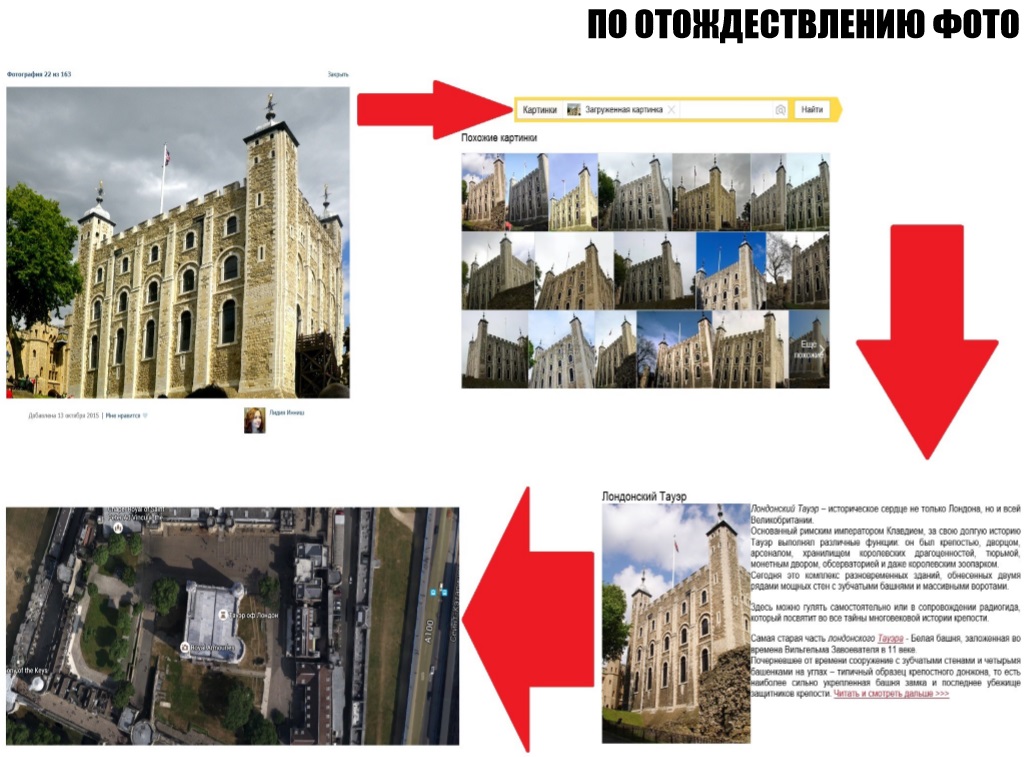

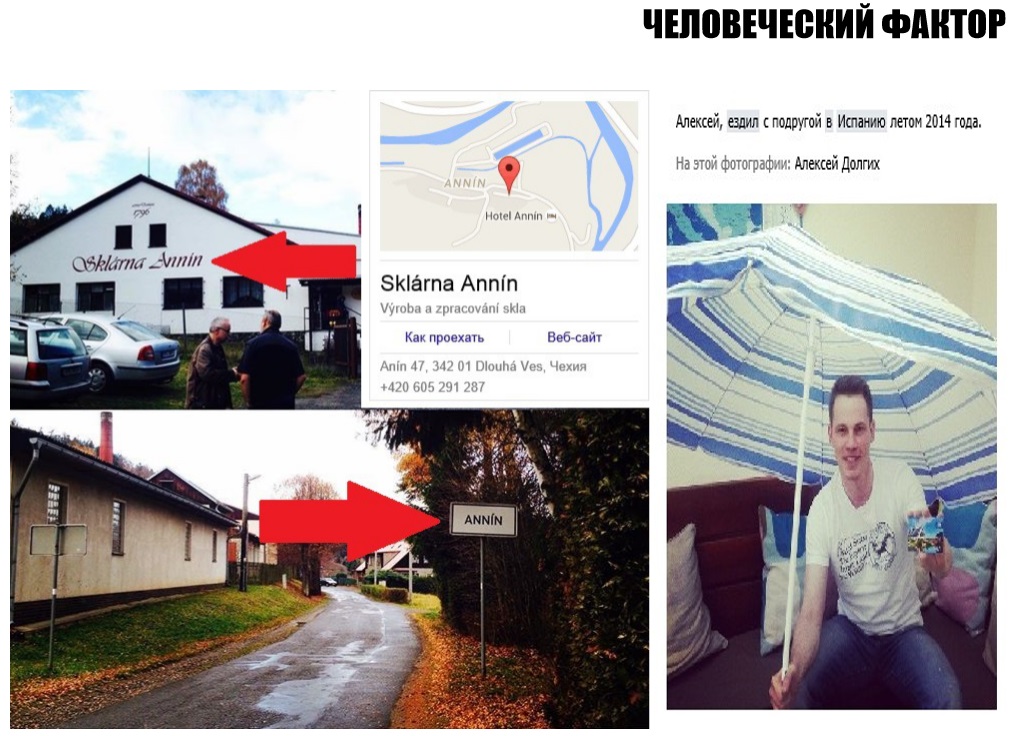

Так, местоположение интернет-пользователя можно установить посредством выявления, анализа и трассировки IP-адреса, анализа метаданных файлов пользователя, отождествления и поиска совпадений в фото и видеоархивах, а также в результате ошибок самих злоумышленников (т.н. человеческого фактора).

Выявить IP-адрес пользователя возможно в результате анализа переписки с пользователем по электронной почте или отправке в адрес проверяемого лица специального запроса - сниффера (ссылки на сетевой ресурс с открытым логом). Как только пользователь перейдет по этой ссылке (поставит "лайк", просмотрит видео, прочитает статью) он автоматически оставит в логе сайта данные о своем IP-адресе, времени входа на сайт, используемой операционной системе и браузере. Последующая трассировка данных сможет установить примерное (до дома или квартала) местоположение компьютера пользователя.

Метаданные всей, размещаемой пользователем в интернете, информации могут содержаться в офисных документах, фотографиях и видео. В частности, документы могут содержать данные о времени создания, пользователе, используемой операционной системе, географические метки для спутника. Некоторые пользователи забывают отключить геолокацию в своих смартфонах, другие самостоятельно отмечают место съемки фото в социальных сетях.

Отождествление фото позволяет, при использовании стандартного поиска по фотоданным поисковиков, установить те или иные объекты местности, памятники и сооружения, которые содержатся в памяти поисковиков Google или Яндекс. Например, если вы натолкнулись в профиле пользователя на незнакомое здание, попробуйте скачать эту картинку и запустить поиск по картинке в поисковике. Если это известный объект, по поисковик найдет его различные снимки, выдаст краткую справку и его местоположения. В противном случае - подскажет схожие объекты.

Наконец, не стоит забывать о человеческом факторе, когда анализируете профиль или социальную активность проверяемых лиц. Зачастую, люди неосознанно публикуют фотографии или иные материалы, содержащие точные указания на населенные пункты, здания, документы и людей.

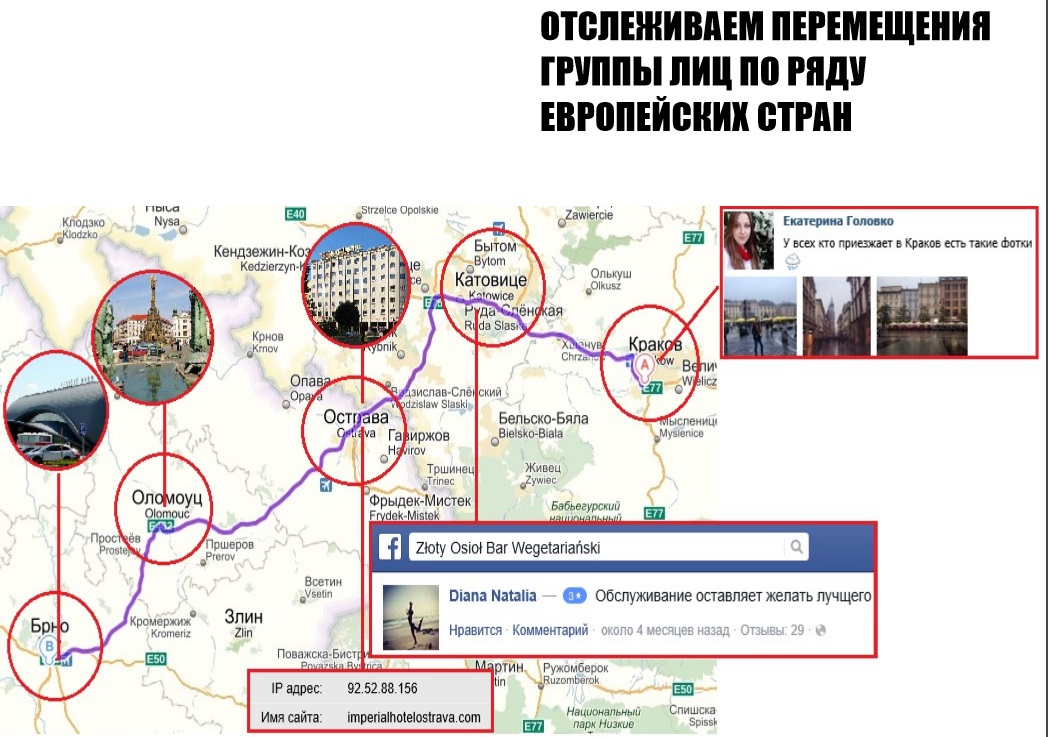

КЕЙС №2 - Operation "ФИЛЕРЫ В СОЦСЕТЯХ"

Однажды, по одному из заказов, нам потребовалось установить перемещения группы лиц в нескольких странах Восточной Европы. Заказчик предполагал сделать это посредством биллинга перемещений сотовых аппаратов. В ходе предварительного сбора информации нам удалось выявить профили искомой группы лиц в социальных сетях. После чего страница каждого пользователя была поставлена на постоянным мониторинг изменений.

Дальнейший анализ данных позволил нам выявить перемещения данной группы за счет отождествления местности на фото, трассировки IP-адресов пользователей, размещения отзывов о посещенных заведениях, геометках на карте, а также их виртуального опроса в соцсетях.